De kans is groot dat je tijdens je zoektocht naar een hack of malware in je website niet eens gedacht hebt aan de uploads mappen.

Maar wist je dat dit 1 van de meestgebruikte plekken is voor hacks?

De uploads mappen zijn beschrijfbaar

De uploads mappen zijn namelijk beschrijfbaar, en het is een goede verstopplek.

Zowel plugins als het thema en WordPress hebben rechten om daar bestanden te plaatsen.

Een hack vinden in de uploads map van 2015

Hoe snel kun je een hack vinden die in de map 2015 / 07 zit?!Je verwacht het niet, daar zitten namelijk de uploads die je in 2015 hebt ge-upload..? toch?!

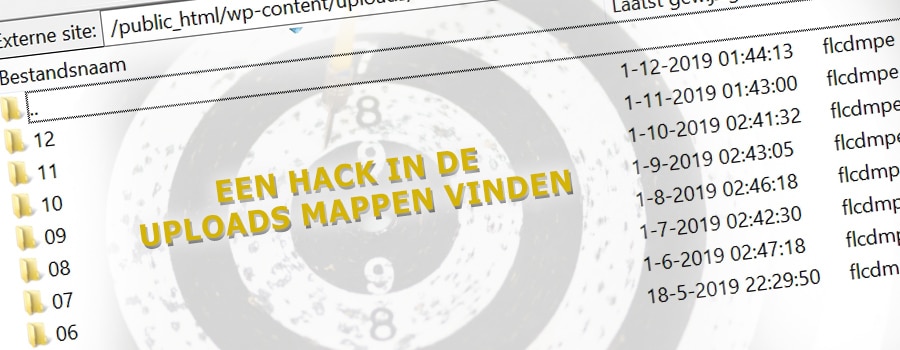

Reset van de uploaddatum

De truc die ze gebruiken is het re-setten van de uploaddatum.

Scripts kunnen die datum manipuleren zodat jij denkt dat ze er al jaren staan..

Dat betekent dat ze de hack, de backdoor deze week of maand uploaden maar een schrijfdatum manipuleren zodat je hem niet zo snel zult ontdekken.

Ze doen op die manier net alsof het bestand er al jaren stond!

Oke, oke waardeloos al die trucs van hackers en hun scripts, maar met deze kennis in gedachten rest de vraag:

Hoe kan ik een hack, malware of backdoor vinden in de uploads mappen?

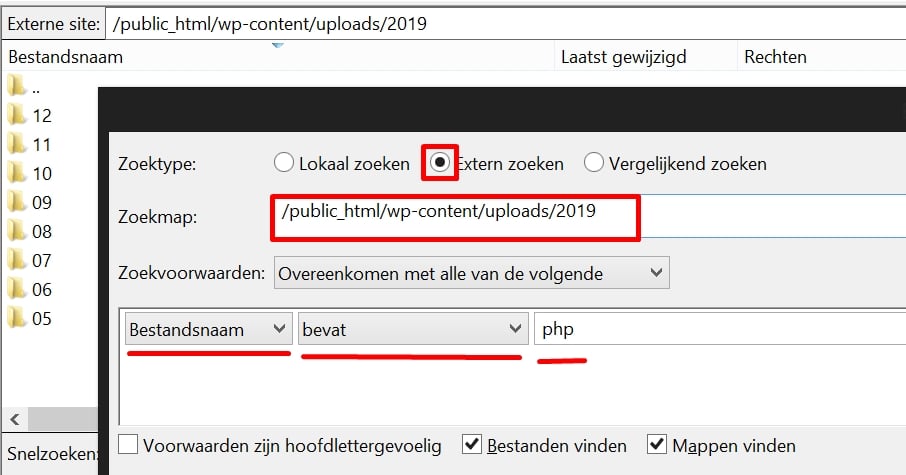

Zoeken op php

Een hackbestand vervult meestal een functie. En dat kan alleen als het een phpbestand is.

Een htmlbestand of txt bestand kan namelijk alleen informatie bieden, gelezen worden maar is geen uitvoerend bestand op de server.

Je neemt dus een ftp programma zoals Filezilla en je drukt op F3, je ziet dan het zoekvenster en zorgt ervoor dat je in de uploads mappen zoekt naar een bestand met de naam of extentie PHP.

Is een php bestand alles waar je op moet letten?

Nee, helaas weten de hackers ook dat jij en scanners zoeken naar php bestanden. Tevens zijn beveiligingsplugins ook achter die truc en beperken die de uitvoer van php in de uploads mappen.

Wat ze dus doen is een bestand uploaden met de naam server-att.php.jpeg (voorbeeld)

Wat denkt de scanner dan? Dat het een JPEG is, want dat is de laatste extentie-naam.

Ondertussen laadt een ander script dit bestand wel als php in en wordt de hack alsnog uitgevoerd.

Ook ICO’s, JPEGS met een php extentie in de naam vereisen dus aandacht.

Extern scannen

Het kan nodig zijn om de bestanden te scannen op Trojans, op Malware, Backdoors.

De geavanceerde hacks zijn zoals je net kon lezen verstopt.

Download je uploads mappen daarom naar de pc/mac en haal die eens door je virusscanner.

Je kunt de bestanden ook uploaden naar virustotal.com

Die haalt de bestanden door een grote database van antivirus software waarmee je meer kans hebt dat een hackbestand ontdekt wordt.

Let op: de website virustotal accepteerd geen gigabytes aan informatie, die zul je dus even moeten inpakken en/of delen om ze te kunnen scannen.

Een hack gevonden in de uploads map, wat nu?

Eenmaal ontdekt, gewoon verwijderen. En dan checken of de rest van je website niet geïnfecteerd is. Want zo’n hackbestand vervult meestal een functie en staat niet op zichzelf..

Ja maar, geen tijd, ingewikkeld

Heb je het te druk, is het te ingewikkeld? Dat begrijp ik heel goed. Het is een vak apart.

Je kunt dit werk ook aan ons overlaten.

Wij verwijderen hacks, wij beveiligen WordPress websites en zorgen er zo voor dat JIJ geen zorgen hebt.

Neem onze dienst af of neem contact op voor vragen!